過去にYAMAHAのRTX810にて、さくらのクラウドにてVPCルータを使ってサイト間VPN接続をしたことがありますが、今回は、RTX830のGUI画面からシンプルに接続設定ができるのかを検証してみたいと思います。

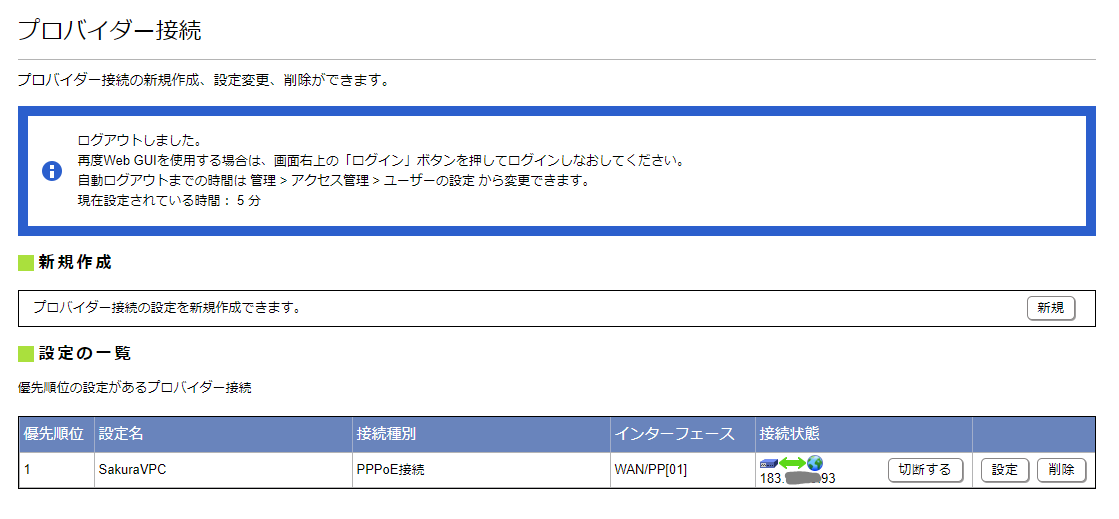

プロバイダー設定(固定IP1個付き)

さくらのクラウドのVPCルータとサイト間VPN接続をする為には、RTX830の方にも固定IPがあった方が便利です。

プロバイダーから固定IP(1個)付きのプロバイダー契約をしました。

RTX830のコントロールパネルへのアクセスは、

ココがポイント

192.168.1.100 ユーザーID、パスワードは空欄でログイン

となります。

かんたん設定から、プロバイダー接続へと進み、設定を行いインターネット接続をさせました。

接続すると、固定IPも表示させるので分かりやすいです。

VPCルータの設定

最初に、VPCルータを追加した後にやる事は、

参考

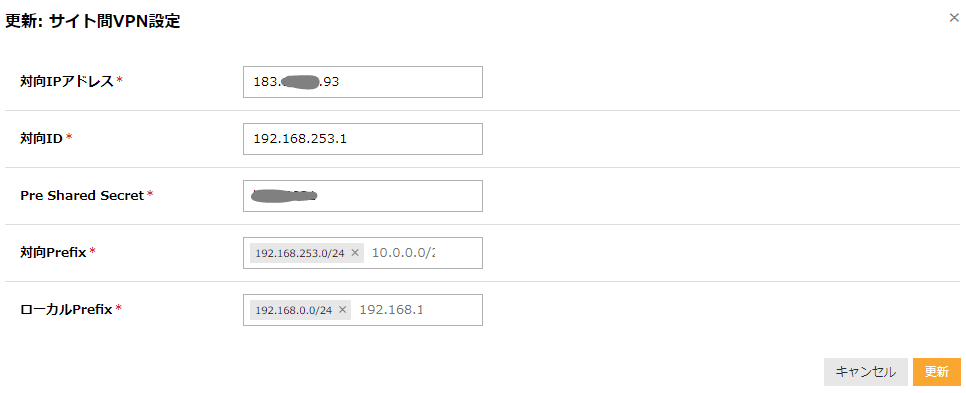

(1)サイト間VPN設定

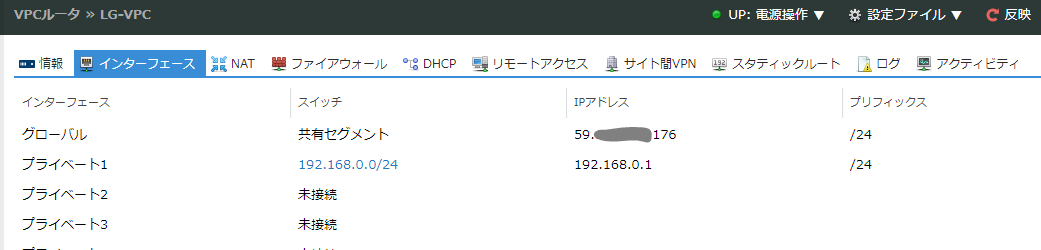

(2)インターフェイス設定

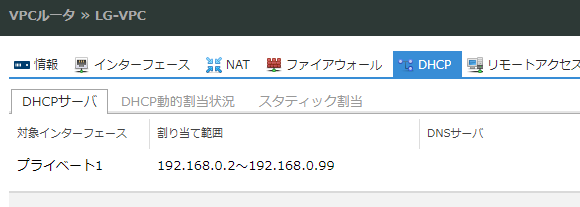

(3)DHCP設定

だけやれば接続できるようです。

あとは、必要に応じてファイアウォールの設定とかですね。

細かい詳細の意味は、下記のサイトを参考にどうぞ。

さくらのクラウドVPCルータとヤマハRTX810でサイト間VPN接続に成功

RTX830のサイト間VPN設定

ココがおすすめ

RTX830の場合は、かんたん設定があるので便利

です。

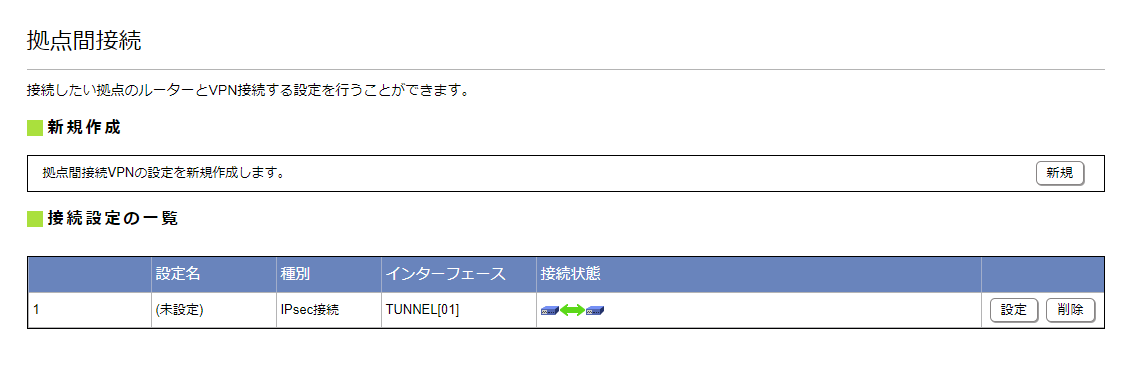

サイト間VPN設定も、RTX830のコントロールパネルから、VPNの拠点間接続という設定があります。

そこに、VPCルータの固定IPなどの情報をいれるだけでOKです。

これで接続できるはずですが・・・接続できません(´;ω;`)ウゥゥ

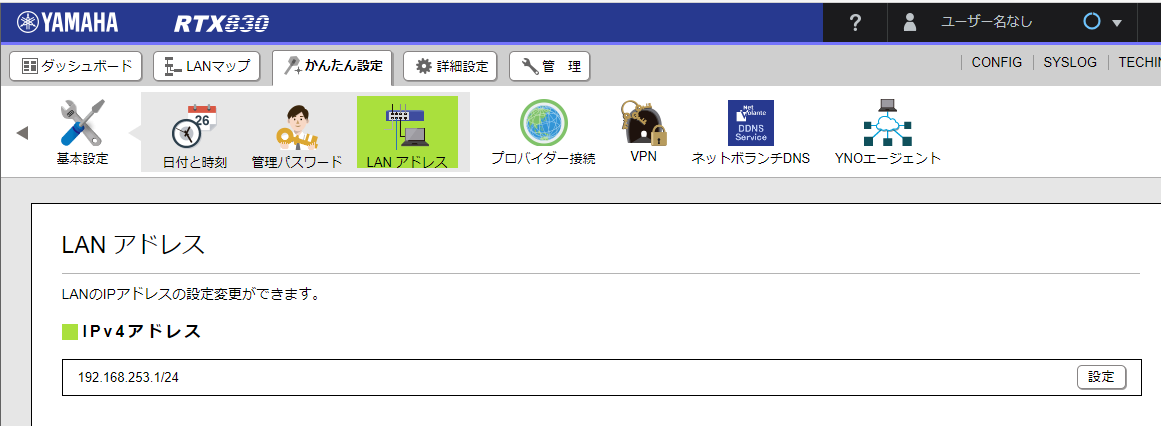

RTX830のLANのIPを変更するのをわすれていました。

この設定をした後に、拠点間VPNが一旦接続できたのですが、再度接続ができなくなりました。

接続できない原因をConfigから探る

下記が、RTX830からエクスポートしたConfigファイル内容になります。

#15 2 10 0 ip route default gateway pp 1 ip route 192.168.0.0/24 gateway tunnel 1 ip lan1 address 192.168.253.1/24 pp disable all pp select 1 description pp SakuraVPC pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname 【プロバイダー接続ID】 【パスワード】 ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 no tunnel enable all tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on heartbeat 10 6 ipsec ike local address 1 192.168.253.1 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text ********【共有キー】 ipsec ike remote address 1 59.***.***.176【VPCルータ側の固定IP】 ip tunnel tcp mss limit auto tunnel enable 1 ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.253.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.253.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.253.0/24 icmp * * ip filter 200031 pass * 192.168.253.0/24 established * * ip filter 200032 pass * 192.168.253.0/24 tcp * ident ip filter 200033 pass * 192.168.253.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.253.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.253.0/24 udp domain * ip filter 200036 pass * 192.168.253.0/24 udp * ntp ip filter 200037 pass * 192.168.253.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.253.1 udp * 500 ip filter 200101 pass * 192.168.253.1 esp * * ip filter 200102 pass * 192.168.253.1 udp * 4500 ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1000 masquerade nat descriptor masquerade static 1000 1 192.168.253.1 udp 500 nat descriptor masquerade static 1000 2 192.168.253.1 esp nat descriptor masquerade static 1000 3 192.168.253.1 udp 4500 ipsec auto refresh on telnetd host lan dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.253.2-192.168.253.191/24 dns host lan1 dns server pp 1 dns server select 500001 pp 1 any . restrict pp 1 dns private address spoof on statistics traffic on statistics traffic on

何が原因なのかが全く分かりません。

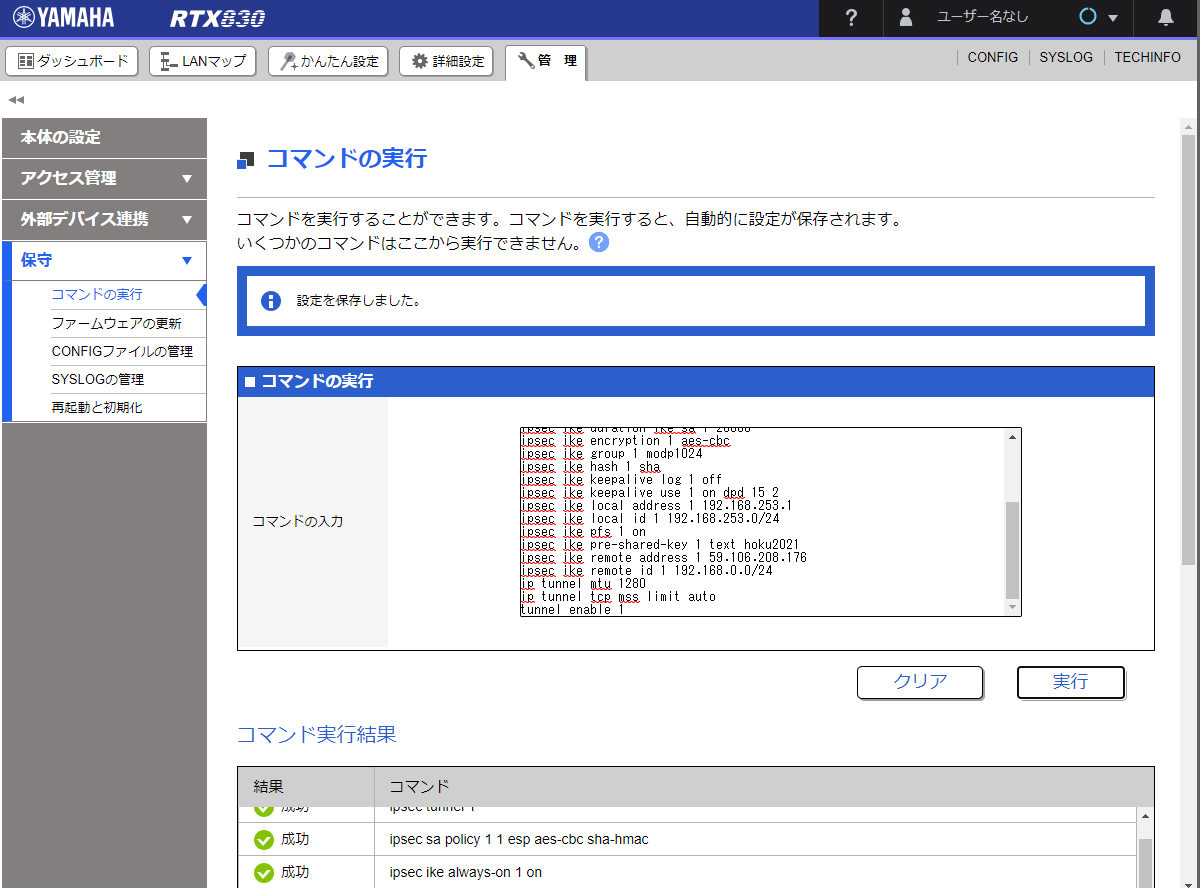

以前接続できた時の設定をコマンドの実行からインプットしてみました。

無事に接続することができました。

コマンドの実行で変更した点

# # VPN(IPsec)の設定 # tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike duration ipsec-sa 1 1800 ipsec ike duration ike-sa 1 28800 ipsec ike encryption 1 aes-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on dpd 15 2 ipsec ike local address 1 192.168.253.1 ipsec ike local id 1 192.168.253.0/24 ipsec ike pfs 1 on ipsec ike pre-shared-key 1 text ********【共有キー】 ipsec ike remote address 1 59.***.***.176【VPCルータ側の固定IP】 ipsec ike remote id 1 192.168.0.0/24 ip tunnel mtu 1280 ip tunnel tcp mss limit auto tunnel enable 1

何がどうちがうのかという細かい事は調べませんでしたが、上記のコードだけを丸ごと、コマンドの実行から、Configファイルを書き換えればいいようなので、VPCルータとの接続には必要だって覚えておくことにします。