注意ポイント

Ipsec接続でWindows10マシンで、さくらのクラウドに構築したVPN環境に接続すると自動切断されて、再接続するのにVPCルータを強制リブートしないとできないという仕様!?

(さくらのクラウド)VPCルータにPPTPサーバを構築してWindows10でVPN接続しようとしたらPR-500KIで断念

にぶち当たってしまい途方にくれていましたが、YAMAHAのRTX810というVPNルーターが眠っていたので試しにサイト間VPNをやってみたら成功しました。

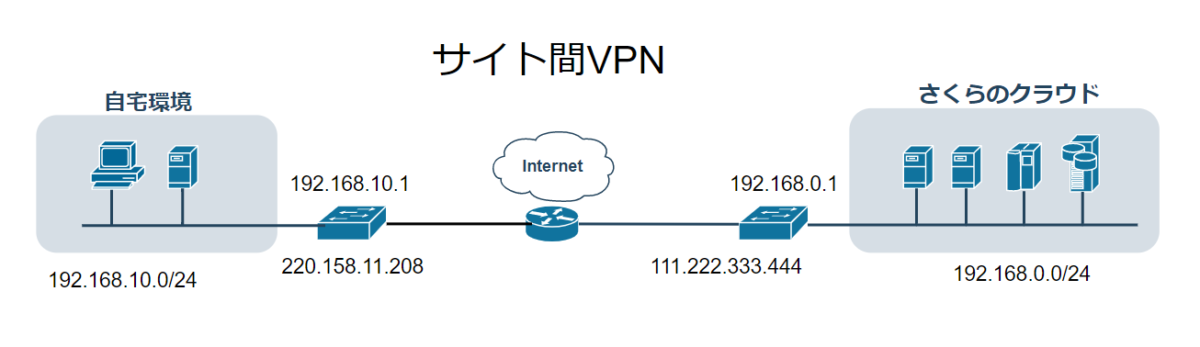

ネットワーク構成図

さくらのクラウドの方には、VPCルータを構築して、グローバルIP(111.222.333.444)とします。そして、さくらのクラウド内の環境は、192.168.0.0/24にしました。

自宅の方には、YAMAHAのRTX810を設置しました。

実際には、

ココに注意

PR-500KIというNTTレンタルルータの下流側に普通にLANケーブルでRTX810を接続しています。

なんだか、いろいろと調べたときに、PR-500KIのOUNだけを使う為に、配線を機器から取り出して・・・というのがありましたが、そんなことはやっていません。

ただし、

今回のサイト間VPNを構築する為だけに、プロバイダアカウントを発行しました。

まずはお試しだったので固定IPは取得していませんが、本稼働させるためには、固定IP1個が付いたプロバイダアカウントが良いと思います。

【重要】PPPoEブリッジを許可する!

NTTからレンタルルータPR-500KIのLAN(下部側)にYAMAHA RTX-810を接続して、固定IP付きのPPPoEにて接続させる事を行ったが、たまたま、

ココがポイント

PR-500KIのPPPoEブリッジにチェック

が入っていたためRTX-810が接続できました。

通信事業者の回線を通じてインターネットなどに接続する場合、一般的にはルータが内蔵するPPPoE接続機能を用いてインターネットサービスプロバイダ(ISP)などに接続するが、何らかの理由でルータよりも内側(LAN側)にある機器からPPPoE接続を行いたい場合がある。そのような場合、ルータがPPPoEブリッジに対応していれば、LAN内の機器によるPPPoE通信には干渉せず、LAN側とWAN側で単純にデータを転送して素通ししてくれる。(引用:IT用語辞典)

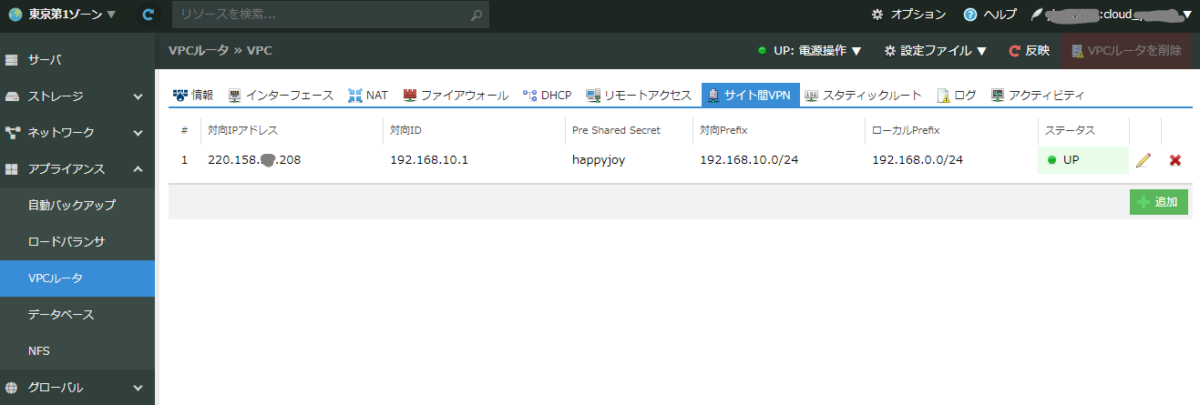

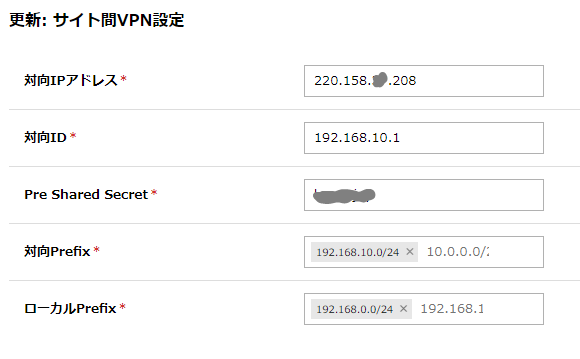

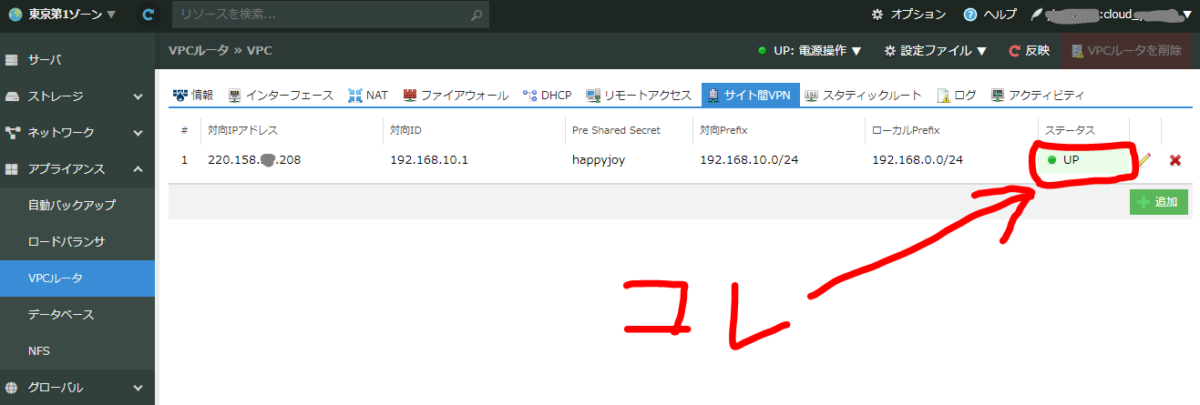

さくらのクラウドVPCルータの設定

サクラのクラウドのコントロールパネルから、VPCルータ>>サイト間VPN>>追加にて設定をします。

参考

- 対応IPアドレスってのは、自宅の固定IP(今回は実験だったので固定にしてませんので再接続で変わります。)

- 対応IDってのは、自宅のネットワーク環境のVPNルータのIPアドレス(192.168.10.1)

- Pre Shared Secretってのは、好きな暗号を決めておきます。

- 対向Prefixってのは、自宅環境のネットワークアドレス(192.168.10.0/24)

- ローカルPrefixってのは、サクラのクラウド側のローカル環境のネットワークアドレス(192.168.0.0/24)

これを設定して反映させておきますが、何も変化はありませんが自宅ルータの設定に行きます。

YAMAHA RTX810の設定

Configの準備

ココに注意

このルータを使わなくなった理由は、設定Configなる英文の羅列の設定にビビったからです!

今回は、とにかくやってみようという事で進めてみました。

上記のYAMAHAページをYAMAHA参考にしてとりあえず設定Comfigを準備してみました。

# # さくらのクラウドとVPN(IPsec)接続するルーターの設定 : コマンド設定 # # # ルーターの設定(1) # # # ゲートウェイの設定 # ip route default gateway pp 1 # # LANインターフェースの設定 #(LAN1ポートを使用) # ip lan1 address 192.168.100.1/24 # # WANインターフェースの設定 #(LAN2ポートを使用) # pp select 1 pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname 【プロバイダアカウント】 【プロバイダ接続パスワード】 ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp address 220.158.37.208 ip pp secure filter in 300010 300020 200000 200001 200002 200003 200020 200021 200022 200023 200024 200025 200030 200032 200040 ip pp secure filter out 200010 200011 200012 200013 200020 200021 200022 200023 200024 200025 200026 200027 200030 200099 dynamic 200080 200081 200082 200083 200084 200098 200099 ip pp nat descriptor 1 pp enable 1 # # フィルターの設定 # ip filter source-route on ip filter directed-broadcast on ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * * icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.0.0/16 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200040 pass * 192.168.100.1 tcp * telnet ip filter 200099 pass * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp # # NATの設定 # nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.100.1 udp 500 nat descriptor masquerade static 1 2 192.168.100.1 esp # # DHCPの設定 # dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 # # DNSの設定 #※DNSが分からなかったのでコメントアウトしました。 #dns server (ISPから指定されたDNSサーバーのIPアドレス) #dns private address spoof on # # DNSの設定 # #dns server (ISPから指定されたDNSサーバーのIPアドレス) #dns private address spoof on # # さくらのクラウドとVPN(IPsec)接続するルーターの設定 : コマンド設定 # # # ルーターの設定(2) # # # ゲートウェイの設定 # ip route 192.168.0.0/24 gateway tunnel 1 # # VPN(IPsec)の設定 # tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike duration ipsec-sa 1 1800 ipsec ike duration ike-sa 1 28800 ipsec ike encryption 1 aes-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on dpd 15 2 ipsec ike local address 1 192.168.100.1 ipsec ike local id 1 192.168.100.0/24 ipsec ike pfs 1 on ipsec ike pre-shared-key 1 text 【共有キー】 ipsec ike remote address 1 【111.222.333.444】 ipsec ike remote id 1 192.168.0.0/24 ip tunnel mtu 1280 ip tunnel tcp mss limit auto tunnel enable 1 # # VPN(IPsec)の設定 (共通項目) # ipsec auto refresh on

※【】の部分は、半角英数にて、自分の環境に合わせてください。

設定例で最小限しか変更しないでテストしたので、192.168.100になっている部分がありますが、VPNルータの初期設定だったので、途中から192.168.10じゃなく、192.168.100にしました。フィルター部分なので後でゆっくりと変更して検証してみます。

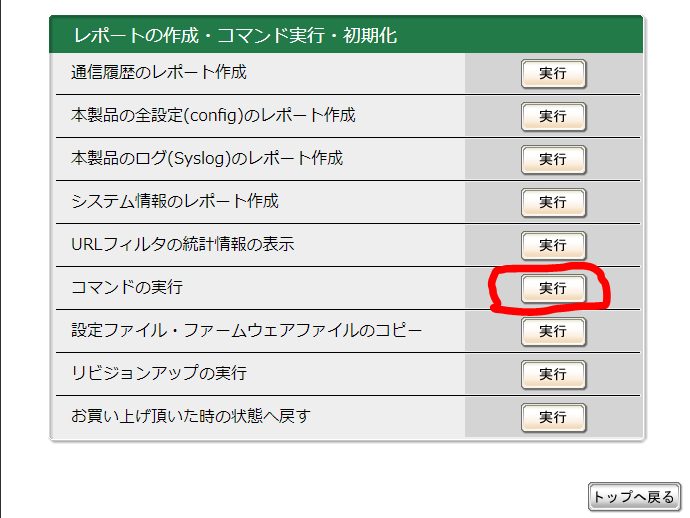

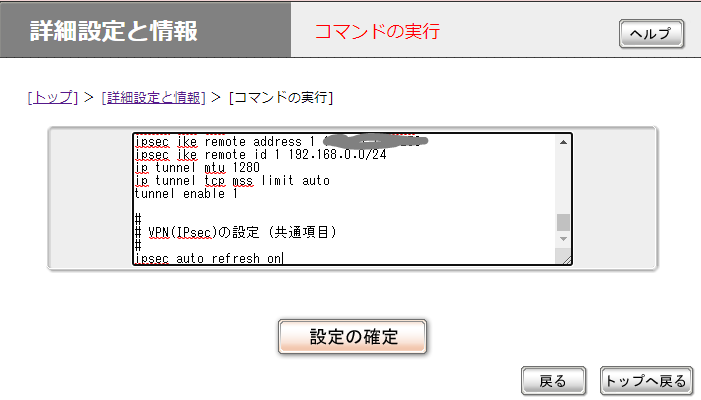

Configの実行

Configの内容は理解していませんが、とりあえず実行させることにしました。

ココがポイント

どうやって実行させるの?

自分は、コマンドライン・・・なんて考えたのでビビっていましたが、実際は簡単でした。

RTX810の管理画面で「コマンドの実行」という項目に進み、コードをコピペして実行するだけでした。

実行してエラーがでたら、その項目を確認するような流れです。

自分の場合は、2回目ですんなりエラー無く設定が終わったようです。

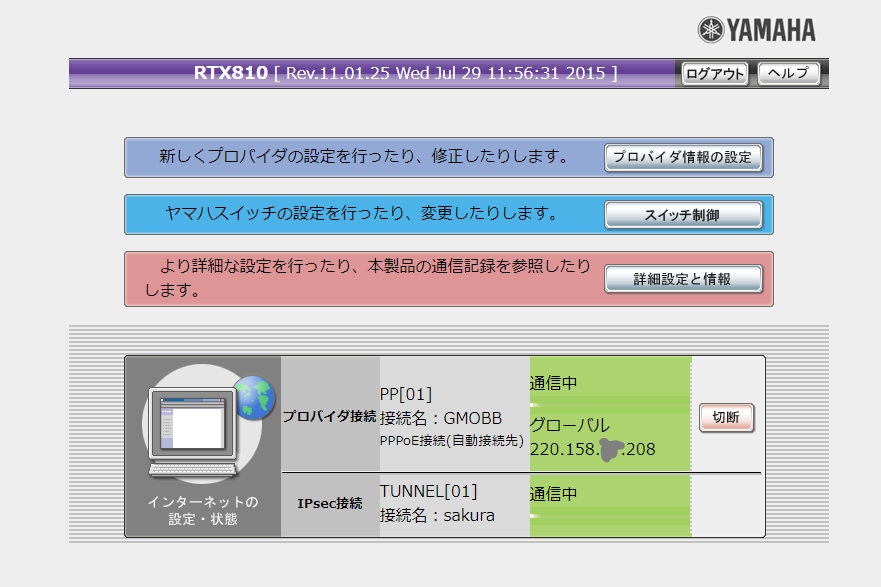

ところで接続できたのか?確認

接続切断の画面が無いので、どこで接続できたかの確認ができないと不安です。

しかし、YAMAHAのRTX810のトップ画面に行った時に分かりました。

更に、さくらのクラウド側のVPCルータのステータスが、「UP」になっていました。

WindowsServerから応答

コマンドラインから、VPCルータに向けて、

ping 192.168.0.1

で接続確認すると応答があり接続確認できましたが、同じ環境にあるクラウドのWindowsServerからの応答がありません。

ルータのフィルタ関係が間違っているのかとも・・・確かに間違っているのですが、ブロックしてなければ通るはず。

試しに、リモートディスクトップで接続してみると普通に接続できました。

ココに注意

そう言えばWindowsServer自体がpingに応答しない設定でした!

IPsec接続、VPNルータ機器を使ったVPN接続

IPsec接続でWindows10がVPN切断されなければ、数台のパソコンならIpsec接続で良いと思っていましたが、

ココがおすすめ

長時間VPN接続にて、クラウドサーバを使うなら、VPNルータ機器を置いて複数台のパソコンをぶら下げたほうがスマート

であることがわかりました。

自動でVPN切断されることも無く、VPCルータの強制リブートもしなくて済むので仕事関係で使用するなら今回の構成が良いという判断になりました。

いろいろと勉強になりました。