ココに注意

久々にやったら迷った!

YAMAHAのRTX830とさくらのクラウドのVPCルータに接続するという作業でしたがちょっと迷ったので追加記事にしました。

過去の記事と同じように作業

自分の場合は、このブログ記事が過去の作業履歴となっており、同じように設定すればOKになるはずなのです。

しかし、同じように設定しましたがさくらのクラウドVPCルータに接続できませんでした。

そして、色々といじっていたら接続はできるようになりましたが、

ココに注意

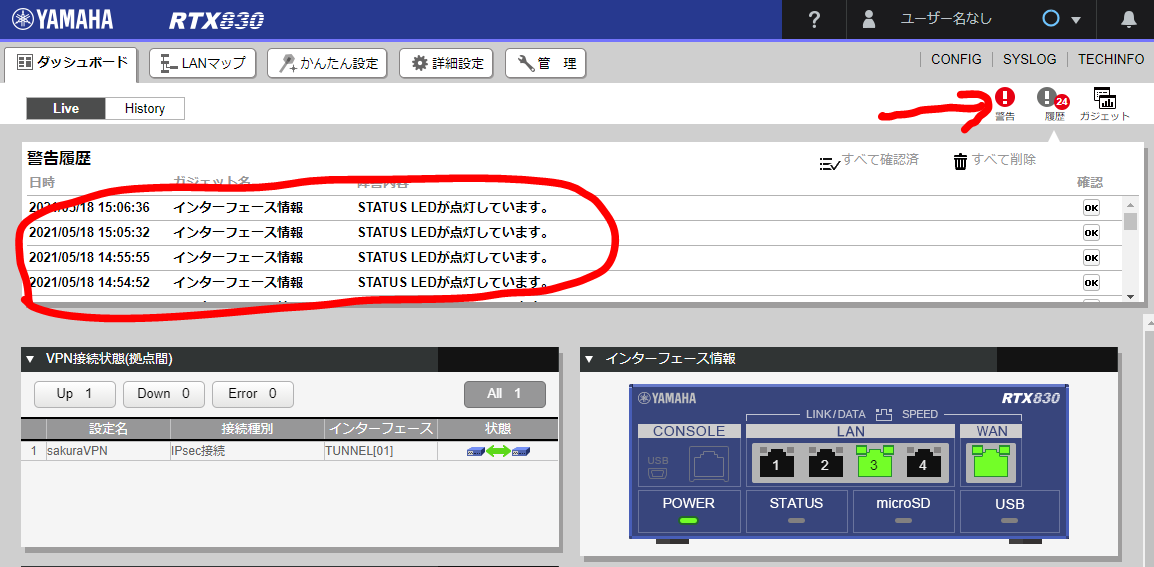

警告発生し履歴が蓄積

していくような状況になってしまいました。

VPCルータとの接続方法

手順としては、

(1)さくらのクラウドでのVPCルータの設定

(2)RTX830の設定

で拠点間VPN接続が可能になります。

RTX830での設定ですが、プロバイダ設定して、ローカルIPアドレスの変更したら、拠点間接続の設定をしてConfigに出力させると

tunnel select 1 での設定が足りないようです。

下記のコードを実行し、VPCルータを再起動したら接続できました。

tunnel select 1

description tunnel sakuraVPN

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike always-on 1 on

ipsec ike duration ipsec-sa 1 1800

ipsec ike duration ike-sa 1 28800

ipsec ike encryption 1 aes-cbc

ipsec ike group 1 modp1024

ipsec ike hash 1 sha

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 192.168.200.1

ipsec ike local id 1 192.168.200.0/24

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text ********【共有キー】

ipsec ike remote address 1 59.***.***.176【VPCルータ側の固定IP】

ipsec ike remote id 1 192.168.0.0/24

ip tunnel mtu 1280

ip tunnel tcp mss limit auto

tunnel enable 1

接続はできたものの警告発生

拠点間接続もできるようになりましたが、大量の警告アラームが数分おきに出力されます。

さらに詳しく

インターフェース情報 STATUS LEDが点灯しています

なんだこれ?ってことで、ログを調べてみることにしました。

参考

・2021/05/18 15:26:33: ARP: Illegal packet at LAN2, IP=192.168.1.1, MAC=10:4b:00:00:fb:d8

・2021/05/18 15:26:33: ARP: Illegal packet at LAN2, IP=192.168.1.17, MAC=f4:00:a2:00:7b:96

・2021/05/18 15:26:34: ARP: Illegal packet at LAN2, IP=192.168.1.1, MAC=10:4b:00:9d:00:d8

・2021/05/18 15:26:34: ARP: Illegal packet at LAN2, IP=192.168.1.119, MAC=c8:22:00:36:00:d4

・2021/05/18 15:26:34: ARP: Illegal packet at LAN2, IP=192.168.1.19, MAC=f4:cf:00:09:00:38

ARP: Illegal packet って何?

調べてみるとYAMAHAのサイトでそれらしき回答を見つけました。

ルータが認識できないセグメントのアドレスを持つ端末からのパケットをを受信したよって事らしいです。

自分の場合は、192.168.200.0セグメントにルーターを設定しましたが、192.168.1.0セグメントからパケットが送られてきているようです。

IPアドレスを見ると、WEBカメラだったり、ネットワークストレージ(NAS)だったりします。

つまり、いつも使用しているセグメントにぶら下がっている機器からパケットの信号が来てるよっていう事みたいですね。

ココがポイント

警告ですけど理由がわかれば問題ない警告

だったようです。放置しておきます。

と思いましたが、警告がでると拠点間接続VPNが切断されるのです。困った!

10秒程度で再接続して何事も無かったようになるのですが、再び警告がでると繰り返します。

これじゃ使い物になりません。

稼働実績のあるRTX810の設定を当てる

悩んだ末に、稼働実績のあるRTX810のConfigを当てることにしました。

不思議な事に問題なくなりました。理由は時間の関係で追及しませんが、とりあえずできた。

[php]

# RTX830 Rev.11.01.34 (Tue Nov 26 18:39:12 2019)

#

# IP configuration

#ip route default gateway pp 1 filter 500000 gateway pp 1

ip route 192.168.0.0/24 gateway tunnel 1#

# LAN configuration

#ip lan1 address 192.168.200.1/24

ip lan1 proxyarp on#

# Provider Type configuration

#provider type isdn-terminal

provider filter routing connection

provider lan1 name LAN:

provider lan2 name PPPoE/0/1/5/0/0/0:GMOBB#

# PP configuration

#pp disable all

### PP 1 ###

pp select 1

pp name PRV/1/1/5/0/0/0:GMOBB

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname 【接続ID】【接続PW】

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200080 200081 200082 200083

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

pp enable 1# Provider information

provider set 1 GMOBB

provider dns server pp 1 1

provider select 1### PP anonymous ###

pp select anonymous

pp name RemoteAccess

pp bind tunnel2-tunnel3

pp auth request chap-pap

pp auth username 【リモート接続ID1】【パスワード】

pp auth username 【リモート接続ID2】【パスワード】

ppp ipcp ipaddress on

ppp ipcp msext on

ip pp remote address pool dhcp

ip pp mtu 1258

pp enable anonymous#

# TUNNEL configuration

#no tunnel enable all

### TUNNEL 1 ###

tunnel select 1

tunnel name sakura

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike always-on 1 on

ipsec ike duration ipsec-sa 1 1800

ipsec ike duration ike-sa 1 28800

ipsec ike encryption 1 aes-cbc

ipsec ike group 1 modp1024

ipsec ike hash 1 sha

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on dpd 15 2

ipsec ike local address 1 192.168.200.1

ipsec ike local id 1 192.168.200.0/24

ipsec ike pfs 1 on

ipsec ike pre-shared-key 1 text 【共有キー】

ipsec ike remote address 1 【VPC固定IP】

ipsec ike remote id 1 192.168.0.0/24

ip tunnel mtu 1280

ip tunnel tcp mss limit auto

tunnel enable 1### TUNNEL 2 ###

tunnel select 2

tunnel encapsulation l2tp

ipsec tunnel 2

ipsec sa policy 2 2 esp 3des-cbc sha-hmac

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 off

ipsec ike nat-traversal 2 on

ipsec ike pre-shared-key 2 text 【リモート接続共有キー】

ipsec ike remote address 2 any

l2tp tunnel auth off

l2tp keepalive use on

ip tunnel tcp mss limit auto

tunnel enable 2### TUNNEL 3 ###

tunnel select 3

tunnel encapsulation l2tp

ipsec tunnel 3

ipsec sa policy 3 3 esp 3des-cbc sha-hmac

ipsec ike keepalive log 3 off

ipsec ike keepalive use 3 off

ipsec ike nat-traversal 3 on

ipsec ike pre-shared-key 3 text 【リモート接続共有キー】

ipsec ike remote address 3 any

l2tp tunnel auth off

l2tp keepalive use on

ip tunnel tcp mss limit auto

tunnel enable 3#

# IP filter configuration

#ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.200.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.200.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.200.0/24 icmp * *

ip filter 200031 pass * 192.168.200.0/24 established * *

ip filter 200032 pass * 192.168.200.0/24 tcp * ident

ip filter 200033 pass * 192.168.200.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.200.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.200.0/24 udp domain *

ip filter 200036 pass * 192.168.200.0/24 udp * ntp

ip filter 200037 pass * 192.168.200.0/24 udp ntp *

ip filter 200080 pass * 192.168.200.1 udp * 500

ip filter 200081 pass * 192.168.200.1 esp * *

ip filter 200082 pass * 192.168.200.1 udp * 1701

ip filter 200083 pass * 192.168.200.1 udp * 4500

ip filter 200098 reject-nolog * * established

ip filter 200099 pass * * * * *

ip filter 500000 restrict * * * * *#

# IP dynamic filter configuration

#ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp#

# IP forward filter configuration

##

# NAT Descriptor configuration

#nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.200.1 udp 500

nat descriptor masquerade static 1000 2 192.168.200.1 esp

nat descriptor masquerade static 1000 3 192.168.200.1 udp 1701

nat descriptor masquerade static 1000 4 192.168.200.1 udp 4500#

# IPSEC configuration

#ipsec auto refresh on

ipsec transport 2 2 udp 1701

ipsec transport 3 3 udp 1701# TELNETD configuration

#telnetd host lan

#

# DHCP configuration

#dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.200.2-192.168.200.191/24#

# DNS configuration

#dns server pp 1

dns server select 500001 pp 1 any . restrict pp 1

dns private address spoof on#

# L2TP configuration

#l2tp service on

#save

[/php]

この内容を読み込ませると、多少の読込エラーがでましたが、以後警告表示もなくちゃんと使えるようになりました。