クラウドのWindowsサーバを構築して、VPCルータにて、自分のWindows10のパソコンとVPN接続(L2TP/IPsec)するところまで行きました。さくらのクラウドでは、コントロールパネルから、コンソールという機能でWindowsサーバを操作できますが、いちいちWEB上の画面から操作するのも遣りづらい面があります。

そこで、今回は、VPN経由接続で、

ポイント

リモートデスクトップ(以下RDPに略)にて自分のパソコンからWindowsサーバを操作

WindowsサーバにてRDPを許可設定

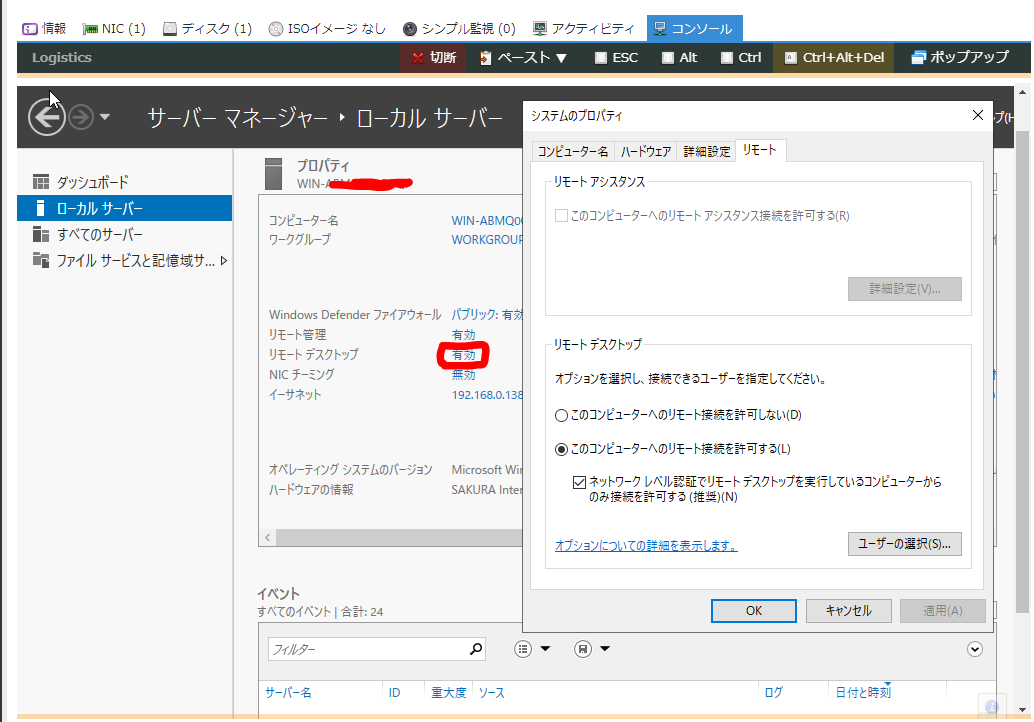

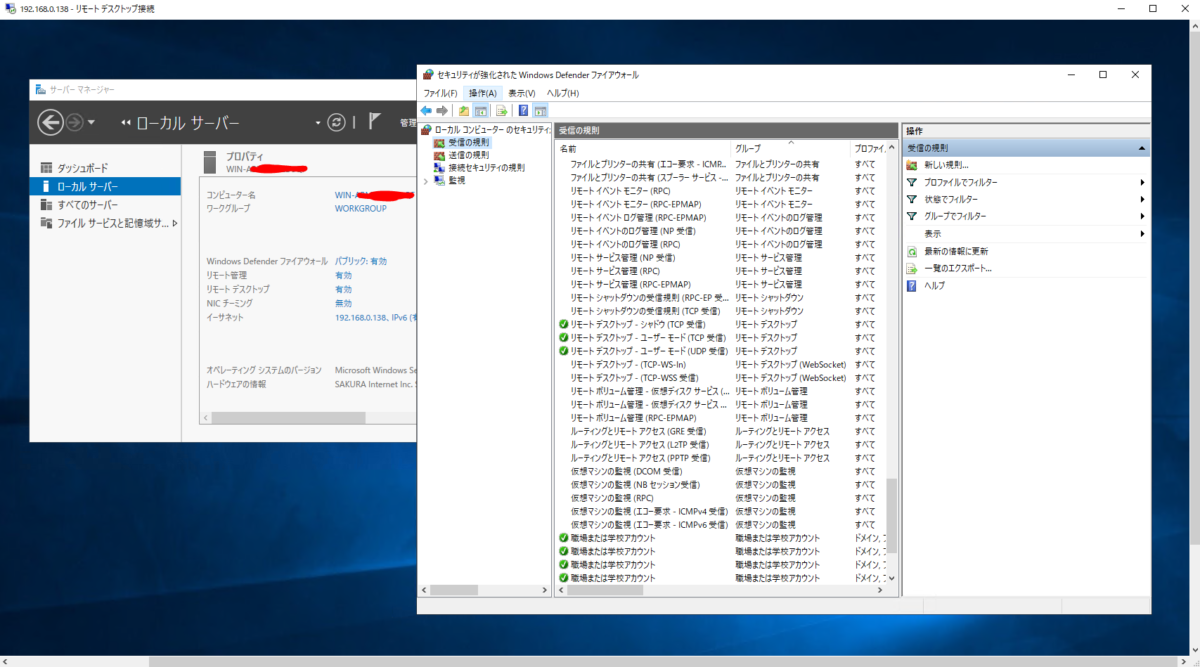

Windowsサーバの場合は、サーバーマネージャーがあるので、そこから、ローカルサーバーを選択すると、RDPの項目がでてきます。構築してWindowsサーバは、デフォルトで、RDPが有効になっていましたが、とりあえず、クリックして設定内を確認することにしました。

ココに注意

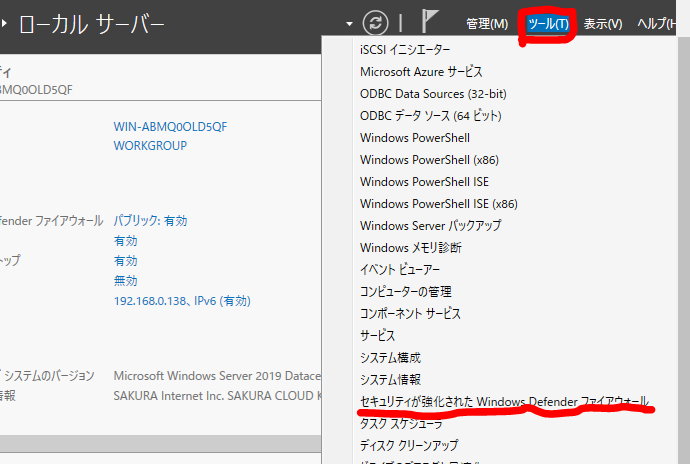

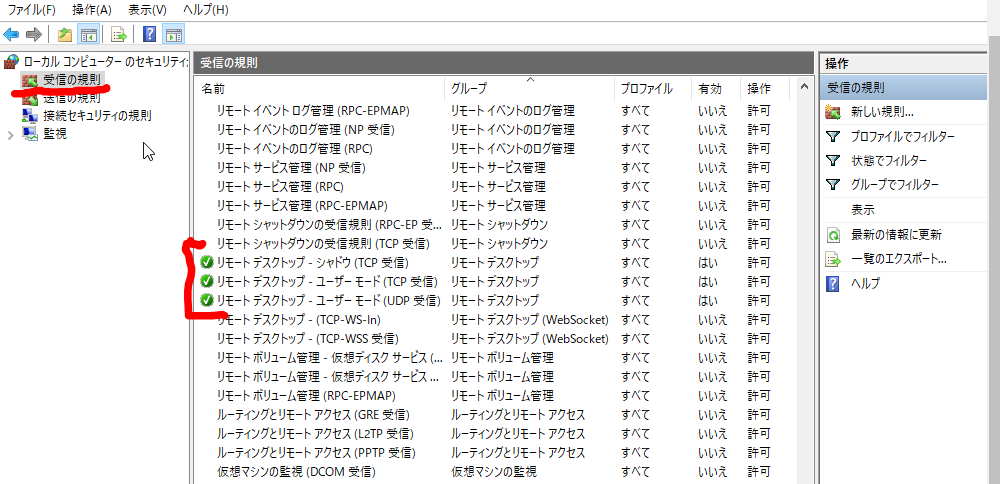

ファイアウォールの確認もしてみました。

上記の様に、「受信の規則」にてリモートデスクトップが有効で、許可になっていることが必要です。

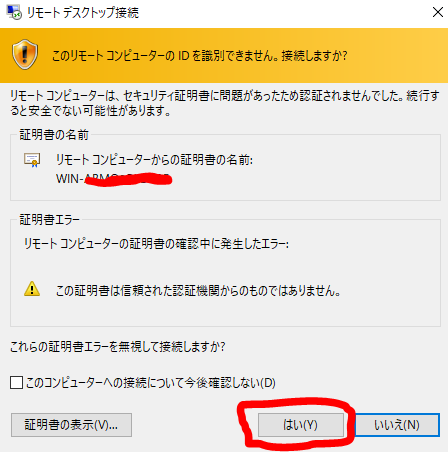

VPN接続したWindows10からRDPを接続

前回は、VPCルータの電源を入れるのを忘れて接続できないという初歩的ミスをしましたので今回はしっかりと電源をいれました。

さくらのクラウドにWindowsサーバ構築しリモートアクセスVPN接続した備忘録

Windows10からVPN接続をしました。

すんなりと接続完了しました。

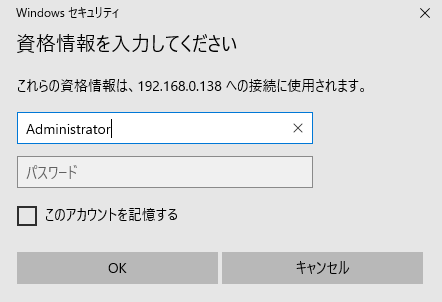

Windows10のメニューで、Windowsアクセサリ>>リモートデスクトップ接続というのがあります。

まだ、何もセキュリティ対策をしてないので、AdmnistratorにてWindowsサーバと同じパスワードにて接続します。

スグに、フルスクリーンのWindowsサーバのリモートデスクトップ画面がでてきました。

さくらのクラウドのコンソールから操作するよりも、こちらの方が

ココがおすすめ

視覚的に操作しやすい

リモートデスクトップ接続のセキュリティ対策

よくRDPには、セキュリティホールがあったりして

ココに注意

Windowsサーバを乗っ取られる原因

そこで、セキュリティ対策として、自分なりに考え付く対策をしてみたいと思います。

ココがポイント

RDPを使わない時は、サービスとポートを閉じておく

対策は、これに尽きますね。Windowsサーバも構築し稼働させたら直接操作することも減るかとおもいますので、RDPを動かす行為自体を停止させておけば安全ですね。

その他もありますが、次のブログにて( ^ω^)・・・