3月1日に、世界のトヨタ自動車がサプライチェーンの小島プレス工業にて、サイバー攻撃を受けランサムウエア(身代金型ウイルス)により被害が出たため、工場の稼働を1日停止する事になったようです。

ココに注意

極少のシステムを管理している自分には関係ない?

なんてことは無く、自分にも毎日のように届くウイルス付きメールを見れば他人ごとではない事が理解できる。

ランサムウエアを簡単に解説

ランサムウェアとは、使用しているコンピュータを強制的にロックしたりの中にあるファイルを暗号化して、元の状態に戻すことと引き換えに身代金を要求してくる不正プログラムの一種です。

またそれだけでなく、画面に警告が表示され、一定時間内に身代金を払わなければ、ファイルを取り戻すことはできない、などと脅迫されます。

またランサムウェア「WannaCry」はワーム機能による自動感染の機能を有しており、一台が感染するとネットワーク越しに他のコンピュータも感染被害を拡大させていきます。(引用:トレンドマイクロ)

感染経路

メール経由での感染

自分のところにも毎日のように届きますが、メールに添付されている添付ファイルを開封した時や、URLサイトに誘導されファイルダウンロードからの実行感染する可能性があります。

ショッピングサイトや宅配業者、銀行などから送られてくる怪しいメールは日常的にあり比較的わかりやすいものですが、最近では、会社関係者や知人の名前やメールアドレスで送られてくるケースもあるので本当にメール開封には注意が必要です。

WEBサイト経由での感染

WEBサイトを見ていて突然、パソコン修復画面となりボタンをクリックさせて感染させる手法や、各種パソコンのドライバーなどをダウンロードするように誘導させて実行感染させる手法などがあります。

また、信頼のおけるWEBサイトであっても、サイバー攻撃により巧みに改ざんされてウイルスを撒き散らしているケースもあるので注意が必要です。

USBメモリ経由での感染

ランサムウエアに感染しているパソコンなどで使用したUSBメモリには、他のパソコンにも感染させる亜種もあります。

ネットワーク経由での感染

USBメモリ経由からの感染と同じように、ネットワークに接続されているパソコンにも感染させることができる亜種があります。

なりすまし経由での感染

関係者のログイン情報を巧みに、フィッシングしたり、甘くなっているセキュリティホールを見つけて侵入してランサムウエアを仕込んだりします。

悪意をもった人物が、なりすましてログイン情報や管理者情報をSNSなどを通じて聞き出す事もあるかもしれませんので意識的にも普段からの注意が必要になります。

ランサムウエアに感染しない対策(個人編)

●ランサムウエア対策の意識を持つ

ランサムウエアに感染するのは、パソコンを操作している時が大半です。

パソコンを使う人が、常にランサムウエアなどのウイルスに注意する意識を持ち、怪しいメールは開封しない、怪しいサイトにアクセスしない、ソフトをダウンロード実行しない、ウイルスチェック前のUSBメモリなどを使わない、などの意識を持ち対策をすれば、リスクが激減すると思います。

●最新のアップデート(セキュリティソフト、OS)

ココがダメ

セキュリティソフトをインストールしてないなどのパソコンは論外(危険)

になります。インターネットやネットワークに接続されている場合は、必ずセキュリティソフトは必需品となっています。

ただ、パソコンにインストールしてあるから安全だと思っているケースがありますが、ウイルスも進化していますので、セキュリティソフトに関しては、定義ファイルのアップデートを最新にしておく必要があります。

また、Windowsパソコンなどを使用している場合も、WindowsUpdateを最新にしておく必要があります。

感染しても復旧バックアップ(サーバー編)

どんなに注意しても複数人が集まる法人組織などは、感染リスクも高くなります。

そうなると、サーバー管理者は、

ココがポイント

最悪の事態を考えて備えておくことが必要

になります。

では、最悪に備えるという事はどういうことなのかと言えば、感染しても元に戻せるようにしておくことです。

つまり、バックアップを確実にとるということになります。

しかし、ランサムウエアに感染した場合、全員が共有するファイルサーバーなどにも暗号化してファイルロックされる可能性があるので

ポイント

現在のネットワークと切り離した場所、もしくは、別の場所に、2次バックアップを保存

しておく必要があります。

そうすれば、最悪パソコンは、全部初期化しクリーンにしてから、初期化したファイルサーバーにバックアップを戻して復元させることができます。

SqlServerなどの場合も、確実にバックアップを別の場所に保管できるようにしておけば、復元することは可能ですね。

ファイルサーバー管理

現在、自分も極少のファイルサーバーを管理しています。

あるケースは、NASを社内ファイルサーバーとして使用していますが、同時に、クラウドのWindowsServerにバックアップをとっています。

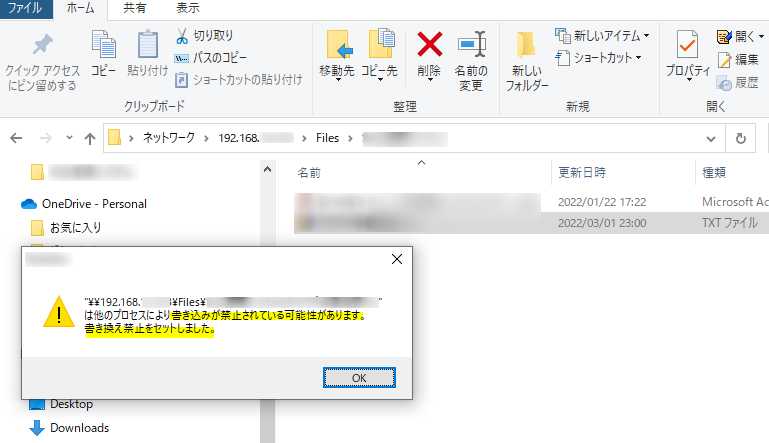

バックアップの方は、社内の端末から見られることは見れるのですが、書き込み権限を与えていません。

何かファイルに変更を加えようとすると上記のようなメッセージが出て、変更をできなくしてあります。

これなら、ネットワーク内の端末から攻撃されても、変更権限がないので暗号化ロックを掛けられるリスクは低いと思います。

その他にも、ファイアウォールにて、サーバー上の無駄に開いているポートは閉じたりしています。

もちろんWEBサーバーやメールサーバーも建てないのでリスクを下げています。

ただ、これでも100%安全かと言えば安全ではありません。

別にバックアップ

バックアップをバックアップするなんていうのはおかしな話にはなってしまいますが、自動バックアップするには、何かしらネットワークに接続しておかなければならないのでリスクはあります。

そこで、もう一段階のバックアップを考えるなら、

ココがポイント

ネットワークから切り離した場所へのバックアップ

ですね。

でも、膨らんだファイルをバックアップするのも時間がかかるので、手動でやるのはメンドクサイです。

自分の場合ですが、メンドクサイですが、週一で外付けHDDに手動バックアップして保管しています。

BunBackupというフリーソフトを使って設定したフォルダやファイルを自動(手動操作)でバックアップしています。

そして、バックアップが終了したら、ネットワークから切り離して電源落として保管しています。

別環境に自動バックアップ

手動でバックアップを取るというのはメンドクサイものです。

そこで、FTPを使ってレンタルサーバーにファイルを保管するってのはどうでしょうか?

自分が使用しているheremlというレンタルサーバーは、500GBの容量が使えます。

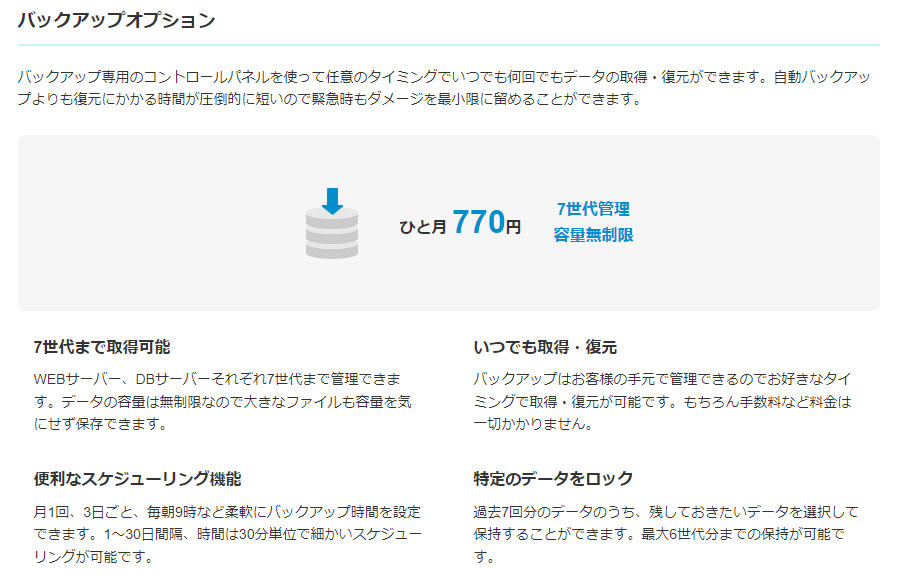

さらに、有料にはなりますが、下記の様な7世代バックアップが可能なのです。

つまり、FTPをつかって、ファイルサーバーとhetemlのサーバーをミラーリングさせて、別環境にバックアップを取ろうという感じです。

【注意】WEBサーバーなので、バックアップする場所を間違えると不特定多数に公開することになるので注意してください。

このhetemlサーバーなら、仮にランサムウエアに感染した状態でバックアップされてしまったとしても、7世代まで戻れるので更にリスクが下がります。

でも、いろいろと考えると、管理者が手動でバックアップして、ネットワークから切り離しておくってのが一番確実のように思え始めました。

資金に余裕があれば導入

資金に余裕がある場合は、各社から様々なランサムウエア対策商品やサービスがでていますので、それを導入するっていう方法もあります。

UTM(統合脅威管理)機器などの導入もいいですね。

ファイアウォール・アンチウィルス・不正侵入検知防御(IPS/IDS)・Webフィルタリングなどの複数のセキュリティ機能を統合したアプライアンス製品(引用:FortiGate)

この機器をインターネット接続している出口入口に接続しておけば、ファイアウォールだけで防げなかったサイバー攻撃を弾いてくれる可能性があるようですね。

ただ、UTMでも完全にリスクが無くなる訳ではないようです。

各社から出ているサーバー監視サービスなどもリンク貼っておきます。

過去の個人用のウイルス対策ソフトのブログも貼っておきます。