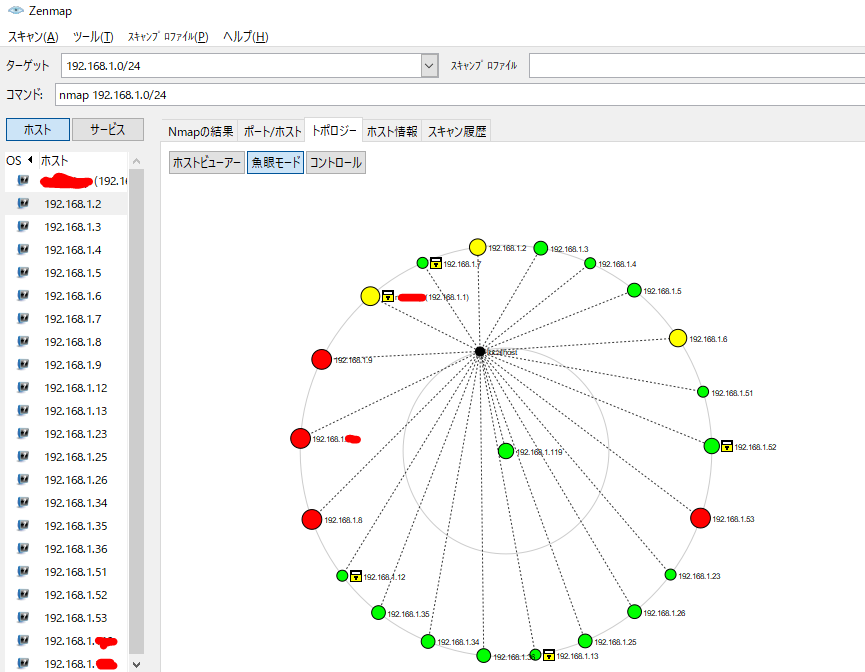

Zenmap(NmapのGUI版)を準備

ネットワークのトラフィックを調べるのに色々とやっていたのですが、そこでポートスキャンなどで有名なNMAPを思い出して探したところ、GUI版があるので試しに自宅で使ってみました。

nmap参考

ネットワークの調査や監査などに使用するオープンソースのツール。ネットワーク上の利用可能なホストやホストが実行しているOS名とバージョンを確認するなど、ネットワークの状況をリモートからもスキャンできる。

nmapの代表的な使用方法に、ポートスキャンがある。このほか、リモートマシンに対してどのようなサービスが実行されているかをスキャンすることもできる。

nmapには、ファイアウォールやIDSをすり抜ける機能やステルススキャン機能などが搭載されている。これらはセキュリティ機器が正常に稼働しているかどうかを確認する目的で使用するとされているが、悪用の危険性も指摘されている。(一部引用:ネットワーク用語辞典)

Nmapは、コマンドプロンプトからでもできますが、視覚的にも楽な方が好きなので、GUI版を使いました。

Zenmapをダウンロードしてインストールしてなどは下記の参考サイトを見てみてください。

とにかくZenmapでネットワーク内を調べる

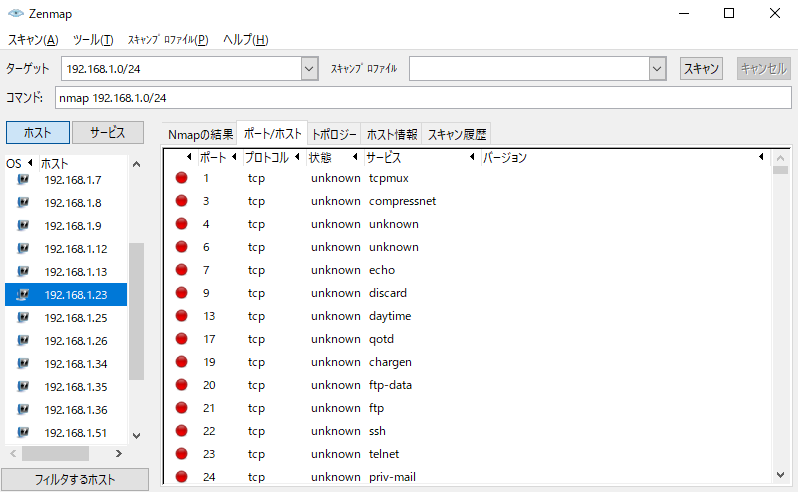

いろいろとコマンドオプションがあるようですが、調べるのがメンドクサイのでオプション無しで、

nmap 192.168.1.0/24

でスキャンをしてみました。

ココに注意

なななんと・・・21個のホストが出現

しました。

つまり、21個の何かしらが自宅のネットワークにぶら下がっているということです。

どう考えても、そんなに通信機器があるとは思えません。

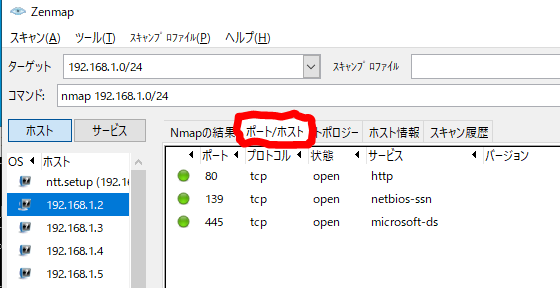

とりあえず、80ポートが開いている機器調査

ホストを選択して、「ポート/ホスト」というタブを選択すると、開いているポートが確認できます。

80ポートが開いているという事は、インターネットブラウザで直接IPアドレスを入れれば何かしら確認できるかもしれません。

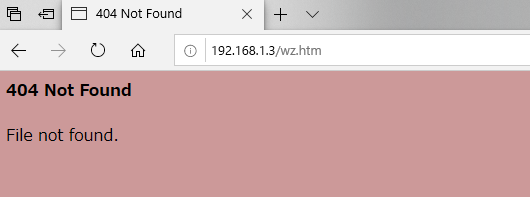

とりあえず80ポートが開いているIPアドレスをすべてアクセスしてみました。

実際に存在するホスト21個に対して、80ポートが開いているホストが、15個ありました。

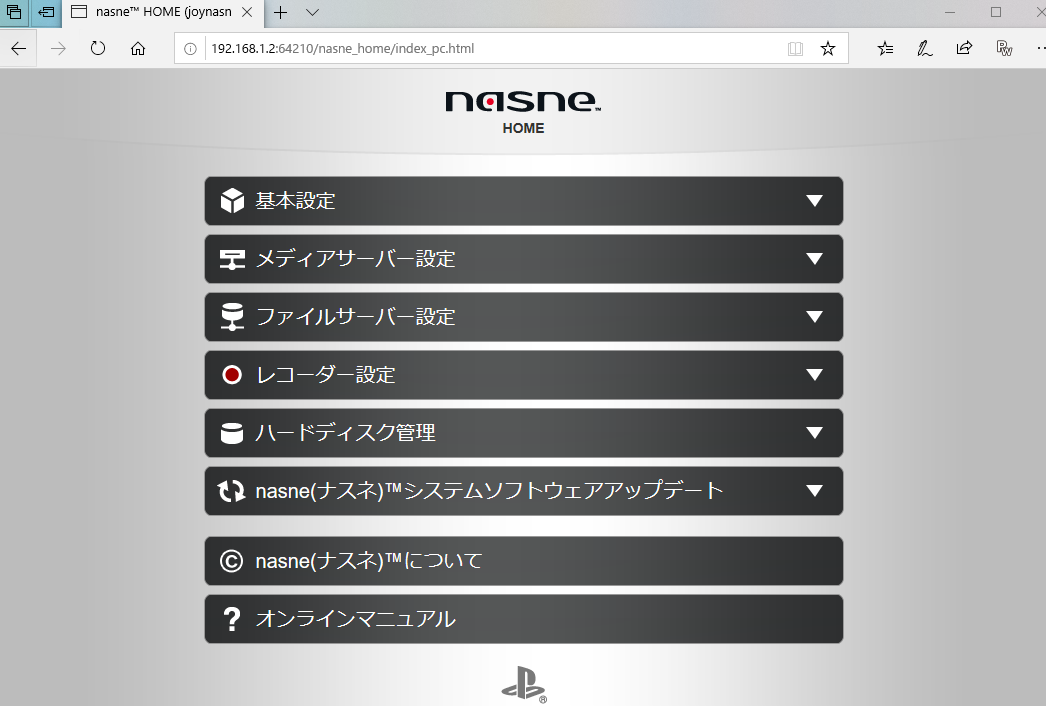

IPアドレスから直接インターネットブラウザにてアクセスすると、確認できたのが5個。

1個は、監視カメラとして設置したIPカメラのコントロール画面なのですが、あとの4個が怪しいのです。

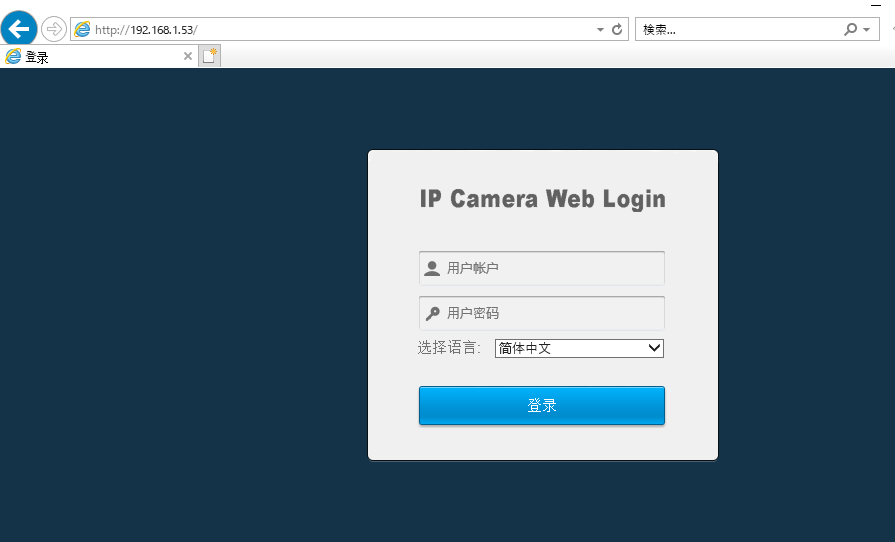

上のような、IPカメラのログイン画面がでてきましたが、何をいれてもログインできません。

個別にIPカメラを設置した記憶もありませんし、

ココに注意

まさかの盗撮!?

結論的には、最後のまとめで発表したいと思いますが、ちょっと気になるホストです。

無線親機に接続しているMACアドレス調査

無線親機のログを見ると接続している端末のMACアドレスを確認することができました。

そうするとMACアドレスが一致しました。

つまり、この

ココがポイント

無線親機に接続されている端末

だってことがわかります。

さすがに、私の自宅の無線親機に接続するには、接続SSIDとパスワードが漏れてない限り接続できません。

よーく考えてみたら、WiFiにて、接続されたWiFiコンセントとか、WiFiスイッチなどが存在します。

全部で、8個自分で設置しました。スマホアプリから機器の確認してみるとMACアドレスが記載ありました。

自分でも気づかないうちに

ココに注意

沢山のWiFi機器を自宅ネットワークにぶら下げていた

ようです。

ほぼ、何のホストなのか判明しました。

問題なのは、4個のIPカメラ

問題なのは、4個のIPカメラの存在がわからないのですが、確かに4台用のIPカメラサーバーを設置してあるので、1IPは、そのサーバーが使っています。

しかし、独自に4個のIPを使って個別にアクセスできるなんていう仕様はどこにも書いてありません。

こういう時には、IPカメラの電源を落としてみれば確認できますね。

IPカメラの電源を落として怪しいIPカメラの生存を確認してみました。

カメラの電源を落としても生存しているぞ!!・・・わーー怖い!!

結論的には、4台用のIPカメラが、5IPを使っていることが分かりました。

インターネットブラウザのキャッシュをクリアしたら5IPとも死にましたので確実に判明です。

nmapの使い道と注意点

このZenmapは、ネットワーク内を調べるには良いツールだと思いますね。

これが、会社関係などになると、自社内の

ココがおすすめ

パソコンやサーバーなどの状態を把握するためには本当に活躍するツール

だと思いました。

まだまだ、沢山の利用用途がありそうですが、分かり次第ブログにしてみたいと思います。

今回は、自宅内のネットワーク内で、そのネットワークにぶら下がっている状態からnmapを行いましたが、外部のサーバーなどに対しても調べる事ができるようです。しかし、闇雲にやったりすると

ココに注意

サーバー攻撃

だと勘違いされますので外部の利用には注意が必要かと思います。

また、今回のブログでは、自宅内のIPカメラを取り上げましたが、最近ではスマホ連動の自宅内のファイアウォールを越えた通信が自由にできるようになっていますので、外部には漏れてないという確実な保証はありません。

私の自宅IPカメラも外出先のスマホから見られるという事は、確実に、某国のデータサンプル蓄積(メーカー名分からない中国製IPカメラ)されている可能性は否めません。

自宅でも会社でもセキュリティに関しては神経質になるくらいに意識をしていた方がいいかと考えます。